콘텐츠

디지털 프라이버시는 뜨거운 주제입니다. 우리는 거의 모든 사람이 연결된 장치를 휴대하는 시대로 옮겼습니다. 누구나 카메라가 있습니다. 버스 타기부터 은행 계좌 이용에 이르기까지 일상 활동의 대부분은 온라인으로 이루어집니다. 문제는 "누가 모든 데이터를 추적하고 있습니까?"

세계 최대의 기술 회사 중 일부가 데이터를 사용하는 방법을 조사하고 있습니다. Google은 당신에 대해 무엇을 알고 있습니까? Facebook이 데이터를 처리하는 방법에 대해 투명합니까? 화웨이가 우리를 감시하고 있습니까?

이러한 몇 가지 질문에 답하기 위해 스마트 폰에서 인터넷으로 전송되는 모든 데이터 패킷을 캡처 할 수있는 특수 Wi-Fi 네트워크를 만들었습니다. 내 장치 중 하나라도 몰래 원격 서버로 데이터를 전송하는지 확인하고 싶었습니다. 내 전화기가 나를 감시하고 있습니까?

설정

내 스마트 폰에서 앞뒤로 흐르는 모든 데이터를 캡처하려면 개인 네트워크가 필요했습니다. 개인 네트워크는 내가 보스이고, 루트는 어디이며, 관리자는 어디입니다. 네트워크를 완전히 제어하면 네트워크에 들어오고 나가는 모든 것을 모니터링 할 수 있습니다. 이를 위해 Raspberry Pi를 Wi-Fi 액세스 포인트로 설정했습니다. 나는 그것을 상상력 적으로 PiNet이라고 불렀습니다. 다음으로 테스트중인 스마트 폰을 PiNet에 연결하고 모바일 데이터를 비활성화했습니다 (모든 트래픽을 확보하고 있음을 두 배로 늘림). 이 시점에서 스마트 폰은 Raspberry Pi에 연결되었지만 다른 것은 없습니다. 다음 단계는 인터넷으로 나가는 모든 트래픽을 전달하도록 Pi를 구성하는 것입니다. 많은 모델에 Wi-Fi와 이더넷이 내장되어 있기 때문에 Pi가 훌륭한 장치 인 이유입니다. 이더넷을 라우터에 연결했는데 이제 스마트 폰이 보내고받는 모든 것이 라즈베리 파이를 통과해야합니다.

많은 네트워크 분석 도구가 있으며 가장 많이 사용되는 도구 중 하나는 WireShark입니다. 네트워크를 통해 비행하는 모든 데이터 패킷을 실시간으로 캡처하고 처리 할 수 있습니다. 스마트 폰과 인터넷간에 Pi를 사용하면서 WireShark를 사용하여 모든 데이터를 캡처했습니다. 일단 포착되면 여가 시간에 분석 할 수있었습니다. “지금 캡처, 나중에 질문하기”방법의 장점은 설치 프로그램을 밤새 실행하고 한밤중에 스마트 폰이 어떤 비밀을 드러내는 지 확인할 수 있다는 것입니다!

네 가지 장치를 테스트했습니다.

- 화웨이 메이트 8

- 픽셀 3 XL

- OnePlus 6T

- 갤럭시 노트 9

내가 본 것

가장 먼저 눈에 띄는 것은 스마트 폰이 Google과 대화하는 것입니다. 많이. 놀랍지 않을 것입니다. 전체 안드로이드 생태계는 Google 서비스를 기반으로 구축되어 있습니다.하지만 기기를 절전 모드에서 해제했을 때 어떻게 작동하는지 확인하고 Gmail 및 현재 네트워크 시간을 확인합니다 (NTP를 통해). 그리고 다른 많은 것들. 또한 Google이 소유 한 도메인 이름의 수에 놀랐습니다. 나는 모든 서버가 될 것으로 기대했다 something.whatever.google.comGoogle에는 1e100.net (Googolplex에 대한 참조라고 함), gstatic.com, crashlytics.com 등의 도메인이 있습니다.

테스트 장치가 접촉 한 모든 도메인과 모든 IP 주소를 확인하고 확인하여 스마트 폰이 누구와 대화하는지 알 수있었습니다.

Google과 대화하는 것 외에도 스마트 폰은 평온한 소셜 나비로 보이며 친구가 많습니다. 물론 이것은 설치 한 앱 수에 직접 비례합니다. WhatsApp과 Twitter가 설치되어 있으면 장치가 WhatsApp과 Twitter 서버에 정기적으로 연결되는 것을 추측하십시오!

중국, 러시아 또는 북한의 서버에 악의적으로 연결되어있는 것을 보았습니까? 아니.

광고

스마트 폰에서 자주하는 일은 Content Delivery Networks에 연결하여 광고를 얻는 것입니다. 다시, 어떤 네트워크에 연결하고 얼마나 많은 네트워크를 설치할 것인지는 설치 한 앱에 따라 다릅니다. 대부분의 광고 지원 앱은 광고 네트워크에서 제공하는 라이브러리를 사용합니다. 즉, 앱 개발자는 실제로 광고가 어떻게 제공되는지 또는 어떤 데이터가 광고 네트워크로 전송되는지에 대해 거의 또는 전혀 알지 못합니다. 내가 본 가장 일반적인 광고 제공 업체는 Doubleclick과 Akamai입니다.

앱 개발자는 기본적으로 데이터로 올바른 작업을 수행하고 광고를 게재하는 데 필요한 것만 보내기 위해 플랫폼을 신뢰하고 있기 때문에 개인 정보 보호 측면에서 이러한 광고 라이브러리는 논란의 여지가있는 주제 일 수 있습니다. 우리는 모두 매일 웹을 사용하는 동안 신뢰할 수있는 광고 플랫폼이 얼마나되는지 보았습니다. 팝업, 팝 언더, 자동 재생 동영상, 부적절한 광고, 전체 화면을 차지하는 광고 등이 계속 표시됩니다. 광고가 그렇게 방해받지 않았다면 광고 차단기가 없었을 것입니다.

아마존 AWS

Amazon Web Services (AWS)와 관련된 네트워크 활동이 상당히 많았습니다. 주요 클라우드 서버 제공 업체 인 Amazon은 종종 서버에서 데이터베이스 및 기타 처리 기능이 필요하지만 자체 물리적 서버를 유지하고 싶지 않은 앱 개발자에게 논리적 선택입니다.

전반적으로 AWS 연결은 무해한 것으로 간주해야합니다. 그들은 당신이 요청한 서비스를 제공하기 위해 있습니다. 그러나 연결된 장치의 개방성을 강조합니다. 앱을 설치하면 Amazon과 같은 평판 좋은 서비스 제공 업체를 통해 앱이 수집 한 모든 데이터를 악의적으로 전송할 수 있습니다. Android는 앱에 대한 권한을 강화하고 Play Protect와 같은 서비스를 포함하여 여러 가지 방법으로이를 방지합니다. 이것이 사이드 로딩 앱이 매우 위험한 이유입니다.

오케이, 구글

PiNet을 통해 모든 네트워크 패킷을 캡처 할 수 있었기 때문에 Pixel 3 XL에서 마이크를 활성화하고 데이터를 Google로 전송하여 Google이 비밀리에 나를 감시하고 있는지 확인하고 싶었습니다. Pixel 3 XL에서 음성 일치를 활성화하면“OK Google”또는“Hey Google”이라는 키 구문을 영구적으로 듣게됩니다. 정치인이 말하듯이, 열린 마이크는 모든 비용을 피하는 위험입니다!

이 장치는 인터넷에 연결하지 않고 키 프레이즈를 로컬에서 청취합니다. 키 프레이즈가 들리지 않으면 아무 일도 일어나지 않습니다. 키 문구가 감지되면 기기는 스 니펫을 Google 서버에 전송하여 오 탐지 여부를 다시 확인합니다. 모든 것이 체크 아웃되면 기기는 명령을 이해하거나 기기가 시간 초과 될 때까지 실시간으로 오디오를 Google에 보냅니다.

그것이 내가 본 것입니다.

전화로 직접 대화를해도 네트워크 트래픽이 전혀 없습니다. 내가 "Hey Google"이라고 말한 순간 실시간 네트워크 트래픽 스트림이 상호 작용이 중지 될 때까지 Google로 전송되었습니다. “Pray Google”또는“Hey Goggle”과 같은 키 프레이즈의 약간의 변형으로 Pixel 3 XL을 속이려고했습니다. 추가 확인을 위해 스 니펫을 Google에 보내도록했지만 장치가 확인되지 않았습니다. 비서가 활성화되지 않았습니다.

Google은 나에 대해 무엇을 알고 있습니까?

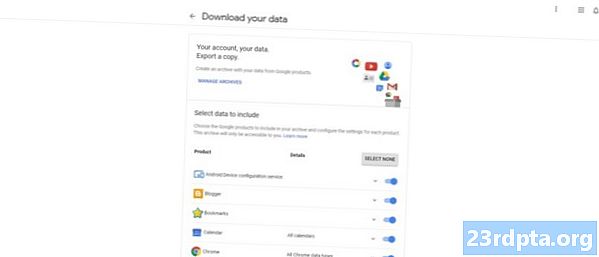

Google은 테이크 아웃이라는 서비스를 제공하여 Google에서 모든 데이터를 표면적으로 다운로드 할 수 있으므로 다른 서비스로 데이터를 이전 할 수 있습니다. 그러나 Google이 보유한 데이터를 확인할 수있는 좋은 방법이기도합니다. 모든 결과물을 다운로드하려고하면 결과 아카이브가 거대 할 수 있지만 (50GB 이상) 모든 사진, 모든 비디오 클립, Google 드라이브에 저장 한 모든 파일, YouTube에 올린 모든 파일, 모든 이메일이 포함됩니다 , 등등. 개인 정보 보호를 확인하기 위해 Google에 어떤 사진이 있는지 알 필요가 없습니다. 이미 알고 있습니다. 마찬가지로, 내가 가지고있는 이메일, Google 드라이브에있는 파일 등도 알고 있습니다. 그러나 대량의 미디어 항목을 다운로드에서 제외하고 활동 및 메타 데이터에 집중하면 다운로드가 매우 작을 수 있습니다.

테이크 아웃을 최근에 다운로드했고 Google이 나에 대해 알고있는 것을 볼 수있는 곳을 둘러 보았습니다. 데이터는 Chrome, Google Pay, Google Play 뮤직, 내 활동, 구매, 작업 등 각기 다른 영역의 폴더가 포함 된 하나 이상의 .zip 파일로 제공됩니다.

각 폴더로 다이빙하면 해당 영역에서 Google이 사용자에 대해 알고있는 내용이 표시됩니다. 예를 들어 Chrome 북마크 사본과 Google Play 뮤직에서 만든 재생 목록 사본이 있습니다. 처음에는 놀라운 것이 없었습니다. Google 어시스턴트를 사용하여 알림을 만든 이후 알림 목록이 필요했기 때문에 Google에 사본이 있어야합니다. 그러나 나처럼“기술에 정통한”사람에게도 놀라움이 한두 가지있었습니다.

첫 번째는 내가 말한 모든 것의 MP3 녹음 폴더입니다. 모든 명령의 대본이있는 HTML 파일도있었습니다. 명확히하기 위해“Hey Google”로 활성화 한 후 Google 어시스턴트에 명령을 내 렸습니다. 솔직히 말해서 Google에서 모든 명령의 MP3 파일을 보관하지는 않았습니다.좋습니다. 어시스턴트의 품질을 확인할 수있는 엔지니어링 가치가 있지만 Google에서 이러한 오디오 파일을 보관할 필요는 없다고 생각합니다. 조금 큽니다.

또한 Google 뉴스에서 읽은 기사, 솔리테어를 연주 할 때마다 기록한 내용 및 Google Play 뮤직에서 검색 한 내용이 거의 5 년 전으로 기록되었습니다.

Google은 구매를 찾는 모든 이메일을 처리하고 기록을 만듭니다.

정말 충격을받은 것은 구매 폴더에있었습니다. 여기 구글은 내가 온라인으로 구매 한 모든 것을 기록했다. 가장 오래된 품목은 2010 년부터 비행기 표를 구입했을 때였습니다. 여기서 중요한 점은 Google을 통해이 티켓이나 다른 상품을 구매하지 않았다는 것입니다. Amazon, eBay 및 iTunes의 품목에 대한 구매 기록이 있습니다. 내가 구입 한 생일 카드 기록도 있습니다.

더 깊이 파고 들어 내가하지 않은 구매를 찾기 시작했습니다! 약간의 머리를 긁은 후에는이 기록이 Google이 내 이메일을 처리하고 내가 한 구매를 추측 한 결과라는 것이 밝혀졌습니다. 아마도 비행과 관련하여 특히 이것을 보았을 것입니다. 항공사에서 이메일을 열면 Gmail은 항공편 상단에있는 특별 탭에 항공편에 대한 요약 정보를 제공합니다.

Google은 구매를 찾는 모든 이메일을 처리하고 기록을 만듭니다. 누군가가 구매 한 제품에 대한 이메일을 전달하면 Google은 실수로 구매 한 제품으로 파싱 할 수도 있습니다.

페이스 북, 트위터 등은 어떻습니까?

소셜 미디어와 프라이버시는 모순됩니다. 해롤드 핀치 (Harold Finch)는 TV 쇼에서 소셜 미디어에 관한 관심있는 사람 (Person of Interest)에서“정부는 몇 년 동안 그것을 알아 내려고 노력해왔다. 소셜 미디어를 통해 생일, 이름, 친구, 동료, 사진, 관심사, 위시리스트 및 포부 등의 정보를 기꺼이 게시합니다. 그런 다음 모든 정보를 게시 한 후 의도하지 않은 방식으로 사용하면 충격을받습니다. 또 다른 유명한 캐릭터가 도박장에 대해 말했듯이, 그는 자주 깜짝 놀랐습니다.“여기서 도박이 진행되고 있다는 사실에 충격을 받았습니다!”

Facebook 및 Twitter를 포함한 모든 대형 소셜 미디어 사이트에는 개인 정보 보호 정책이 있으며 적용 범위가 상당히 넓습니다. 다음은 Twitter 정책의 스 니펫입니다.

“귀하가 우리와 공유하는 정보 외에도 귀하의 트윗, 읽은 내용, 좋아하거나 추천 한 내용 및 기타 정보를 사용하여 관심있는 주제, 연령, 사용 언어 및 기타 신호를 결정합니다 보다 관련성 높은 콘텐츠를 보여줄 수 있습니다. "

따라서 기기가 Twitter에 연결되어 있고 Twitter에서 나이, 사용 언어 및 관심 분야와 같은 사항을 결정할 수 있습니까? 확실한.

그것은 당신을 프로파일하고 당신이 그렇게 할 수 있습니다.

주요 질문은 다음과 같습니다. 스마트 폰을 가지고 있지 않은 경우 원하는 경우 엔티티가 나를 감시하지 못하게 할 수 있습니까?

잠재적 대 실제

연결된 장치 및 온라인 엔터티의 가장 큰 문제는 수행중인 작업이 아니라 수행 할 수있는 작업입니다. 대량 감시, 감시 및 프로파일 링과 관련된 위험은 Google이나 Facebook에만 국한된 것이 아니기 때문에“엔터티”라는 문구를 의도적으로 사용했습니다. 진정한 온라인 소프트웨어 오류 (버그)와 대기업의 표준 비즈니스 모델을 무시하면 Google이 귀하를 감시하지 않는다고 말하는 것이 안전합니다. 페이스 북도 마찬가지입니다. 정부도 마찬가지입니다. 그렇다고해서 그렇게 할 수없는 것은 아닙니다.

해커 나 정부 스파이가 휴대 전화에서 마이크를 활성화하여 사용자의 말을 듣습니까? 아니요,하지만 가능했습니다. 최근 자말 카쇼기 살인 사건과 관련된 사건을 살펴 보았을 때, 엔티티는 당신을 감시하는 앱을 설치하도록 속일 수 있습니다. Zerodium과 같은 회사는 정부에 제로 데이 취약점을 판매하므로 모르게 페가수스와 같은 악성 앱을 장치에 설치할 수 있습니다.

장치에서 이러한 활동이 보입니까? 아니요,하지만 그러한 감시 및 두개골 투쟁의 대상은 아닙니다. 여전히 다른 사람에게 일어날 수 있습니다.

주요 질문은 다음과 같습니다. 스마트 폰이없는 경우 원하는 경우 엔티티가 나를 감시하지 못하게 할 수 있습니까?

스마트 폰이 출시되기 전에 세계의 모든 주요 정부는 이미 감시 및 감시에 관여했습니다. 제 2 차 세계 대전은 아마도 Enigma 코드를 깨뜨리고 숨겨진 정보에 접근함으로써 이겼을 것입니다. 스마트 폰은 책임을지지 않지만 지금은 더 넓은 공격 영역이 있습니다. 다시 말해, 당신을 감시 할 수있는 더 많은 방법이 있습니다.

마무리

테스트 결과, 내가 사용한 장치가 비정상적이거나 악의적 인 일을하지 않는다고 확신합니다. 그러나 개인 정보 보호 문제는 의도적으로 악의적이지 않은 장치보다 더 큽니다. Google, Facebook 및 Twitter와 같은 회사의 비즈니스 관행은 논란의 여지가 많으며 종종 개인 정보 보호의 경계를 넓히는 것처럼 보입니다.

감시에 관해서는 내 집 밖에 주차 된 흰색 밴이 내 움직임을보고 창문에서 방향성 마이크를 가리 키지 않습니다. 방금 확인했습니다. 아무도 내 전화를 해킹하지 않습니다. 그렇다고 그들이 할 수 없다는 의미는 아닙니다.